Reading Time: 2 minutes

皆さん、こんにちは。

ManageEngine Desktop Centralの製品担当のUematsuです。

ブログを書くのがすっかり久方振りになってしまいましたが、

本日はタイトルにもございます通り、2018年8月度のMicrosoftセキュリティ更新プログラムの概要をご紹介するとともに、弊社のManageEngine Desktop Centralについても少々ご紹介いたします。

【概要】

2018年8月15日、Microsoft社は以下のソフトウェアに関するセキュリティ更新プログラムを公開しました。

・Internet Explorer

・Microsoft Edge

・Microsoft Windows

・Microsoft Office, Micrsoft Office ServersおよびWeb Apps

・ChakraCore

・Adobe Flash Player

・Microsoft Exchange Server

・Microsoft SQL Server

・Visual Studio

脆弱性の概要については以下の表をご覧ください。

こちらのリンクより以下の表と同様のシートをダウンロードすることもできます。

| 脆弱性の概要 | KB番号 | 深刻度 | 概要 | 影響を受ける製品 | 参考URL |

| ADV180020 | KB4343902 | 重要 | Adobe Flashのセキュリティ更新プログラム | Adobe Flash Player | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/ADV180020 |

| CVE-2018-8266 | KB4343885 KB4343887 KB4343892 KB4343897 KB4343909 | 緊急 警告 |

Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8266 |

| CVE-2018-8273 | KB4293801 KB4293802 KB4293803 KB4293805 KB4293807 KB4293808 | 緊急 | Microsoft SQL Server のリモート コードが実行される脆弱性 | Microsoft SQL Server 2016以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8273 |

| CVE-2018-8302 | KB4340731 KB4340733 | 緊急 | Microsoft Exchange のメモリ破損の脆弱性 | Microsoft Exchange Server 2010以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8302 |

| CVE-2018-8344 | KB4343885 KB4343887 KB4343888 KB4343892 KB4343896 KB4343897 KB4343898 KB4343899 KB4343900 KB4343901 KB4343909 KB4344104 | 緊急 | Microsoft Graphics のリモートでコードが実行される脆弱性 | Windows 7 以降, Windows Server 2008以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8344 |

| CVE-2018-8345 | KB4340939 KB4343885 KB4343887 KB4343888 KB4343892 KB4343896 KB4343897 KB4343898 KB4343899 KB4343900 KB4343901 KB4343909 | 緊急 | LNK のリモートでコードが実行される脆弱性 | Windows 7 以降, Windows Server 2008以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8345 |

| CVE-2018-8350 | KB4343885 KB4343897 KB4343909 | 緊急 | Windows PDF のリモートでコードが実行される脆弱性 | Windows 10, Windows Server version 1709,1803 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8350 |

| CVE-2018-8355 | KB4343205 KB4343885 KB4343887 KB4343892 KB4343897 KB4343898 KB4343900 KB4343909 | 緊急 | スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore, Internet Explorer 11, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8355 |

| CVE-2018-8371 | KB4343205 KB4343885 KB4343887 KB4343892 KB4343897 KB4343898 KB4343900 KB4343909 KB4343900 KB4343909 | 緊急 警告 |

スクリプト エンジンのメモリ破損の脆弱性 | Internet Explorer 9以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8371 |

| CVE-2018-8372 | KB4343205 KB4343885 KB4343887 KB4343892 KB4343897 KB4343898 KB4343900 KB4343909 | 緊急 警告 |

スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore, Internet Explorer 11, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8372 |

| CVE-2018-8373 | KB4343205 KB4343885 KB4343887 KB4343892 KB4343897 KB4343898 KB4343900 KB4343909 | 緊急 警告 |

スクリプト エンジンのメモリ破損の脆弱性 | Internet Explorer 9以降 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8373 |

| CVE-2018-8377 | KB4343897 KB4343909 | 緊急 | Microsoft Edge のメモリ破損の脆弱性 | Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8377 |

| CVE-2018-8380 | KB4343909 | 緊急 | Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8380 |

| CVE-2018-8381 | KB4343885 KB4343887 KB4343892 KB4343897 KB4343909 | 緊急 警告 |

Chakra スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8381 |

| CVE-2018-8385 | KB4343205 KB4343885 KB4343887 KB4343892 KB4343897 KB4343898 KB4343900 KB4343909 | 緊急 警告 |

スクリプト エンジンのメモリ破損の脆弱性 | ChakraCore, Internet Explorer 9以降, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8385 |

| CVE-2018-8387 | KB4343909 | 緊急 | Microsoft Edge のメモリ破損の脆弱性 | Microsoft Edge | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8387 |

| CVE-2018-8390 | KB4343885 KB4343897 KB4343909 | 緊急 | スクリプト エンジンのメモリ破損の脆弱性 | Windows 7, Windows Server 2008/2008R2 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8390 |

| CVE-2018-8397 | KB4343674 KB4343899 KB4343900 | 緊急 | GDI+ のリモート コードが実行される脆弱性 | Windows 7, Windows Server 2008/2008R2 | https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8397 |

| CVE-2018-8403 | KB4343205 KB4343885 KB4343887 KB4343892 KB4343897 KB4343898 KB4343900 KB4343909 | 緊急 警告 |

Microsoft ブラウザーのメモリ破損の脆弱性 | ChakraCore, Microsoft Edge |

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2018-8403 |

IPAによると、特にCVE-2018-8373、CVE-2018-8424の脆弱性については、Microsoftより脆弱性悪用の事例を確認済みという情報が公表されているため、被害が拡大する可能性があります。

【対策】

対策としてはMicrosoftが提供しているセキュリティ更新プログラムを適用する必要があります。

皆さん、さすがにセキュリティ更新プログラムを適用せずに放置している…ということはないかと思いますが、実際にはどのような運用をしていますか?

現在、以下のような運用方法があるかと思います。

・ユーザーが端末ごとにWindows Updateを用いてアップデート

・Windows Server Uppdate Services(WSUS)を用いてパッチを適用

・サードパーティベンダーの資産管理ソフトを用いてパッチを適用

・etc…

このような運用方法がある中で、

・効率的かつ確実にパッチを適用したい..。

・そうは言ってもなかなか上手く運用できない…。

・人手も足りない

・今使用しているツールの使い勝手があまりよくない…。

など様々なお悩みがあるかと思います。

な、なんと、そのような悩みを解決できるツールが弊社のManageEngine製品の中にもございます。

それはManageEngine Desktop Central(以下、Desktop Centralと称します)というクライアント管理ソフトで、パッチ管理に非常に強みを持つ製品です。

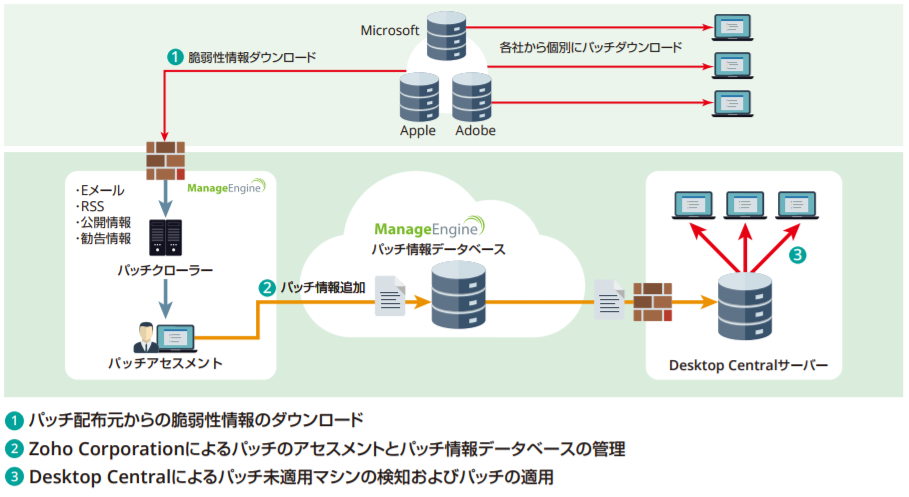

本日はDesktop Centralがどのようにして上記のようなパッチ情報や脆弱性情報を取得しているのかについてもご紹介します。また製品画面内でどのレベルまでパッチ情報を確認できるのかについても併せてご紹介します。

パッチ情報や脆弱性情報は、定期的あるいは不定期にベンダーが公開しています。(Microsoftでは月に1度必ず公開します。)

弊社のグローバル本社であるZOHO Corporationでは、ベンダーが公開するパッチ情報や脆弱性情報をまとめて格納するパッチDBという仕組みを携えています。

Desktop CentralはこのパッチDBから情報を参照し、最新の情報を取得しています。

パッチ情報の公開について、ベンダーよりもかなり遅れるのではないか…?と懸念される方がいらっしゃるかもしれません。

安心してください..!はいてますよ

ベンダーのパッチ公開日と同日にパッチDBにも情報が公開されます。

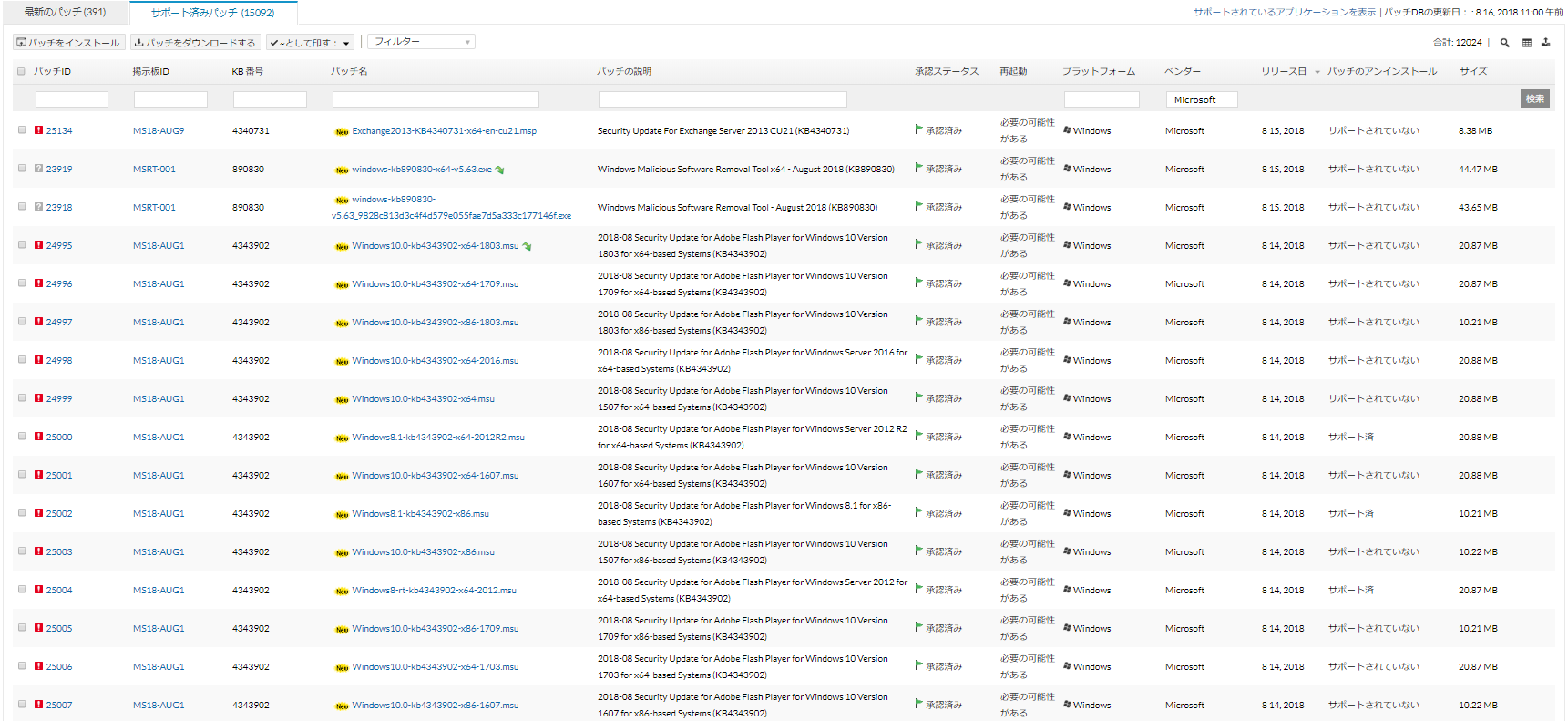

以下のスクリーンショットはDesktop Centralに格納されている、2018年8月にMicrosoftが公開したセキュリティ更新プログラムです。(一部抜粋)

こちらのリリース日をご覧いただくとわかる通り、Microsoftがセキュリティ更新プログラムを公開した8月14日に情報が公開されています。

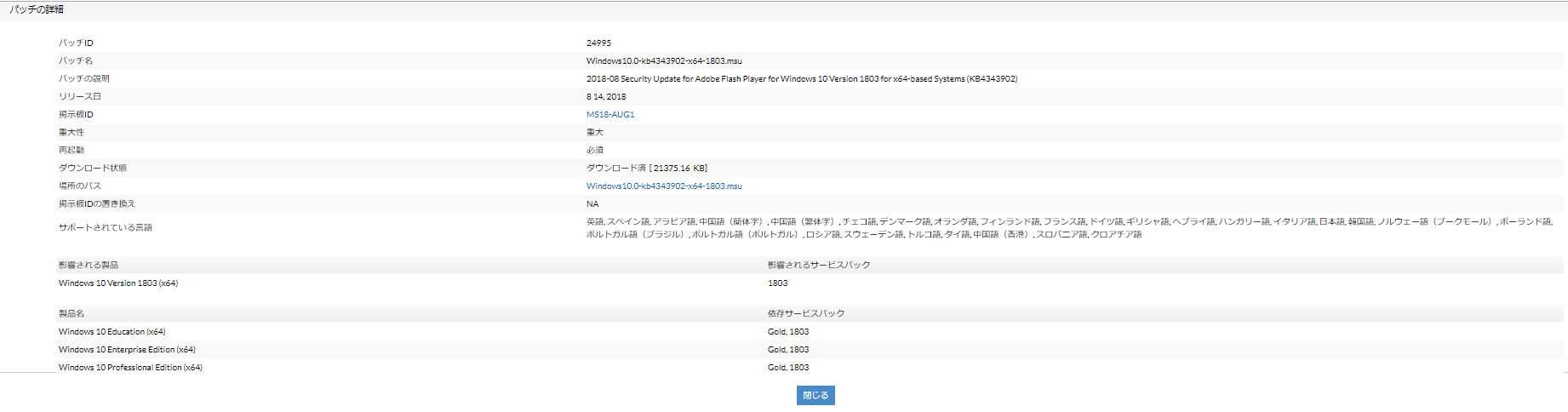

さらに、ただパッチを一覧で表示するだけではありません。

以下のスクリーンショットのようにパッチの概要や影響を受けるソフトウェア、KB番号など詳細な情報を、製品画面内で確認することができます!(ベンダーサイトへのリンクもあります)

以上です。本日は2018年8月度のMicrosoftセキュリティ更新プログラムの概要について、そしてDesktop Centralについてを少々ご紹介いたしました。

Desktop Centralという製品について、少しでもご興味を持っていただけましたら、「30日間の無料トライアル(評価版)」を是非お試しください。評価期間中は、無償で弊社の技術サポートを受けられます。

<<Desktop Centralのダウンロードページ>>

https://www.manageengine.jp/products/Desktop_Central/download.html

また9月度についてもMicrosoftのセキュリティ更新プログラムが公開されるはずですので、ブログ投稿したいと思います。

それではSee you next month!

【参照先URL】

Microsoft社

2018 年 8 月のセキュリティ更新プログラム

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/ecb26425-583f-e811-a96f-000d3a33c573

Microsoft社

2018 年 8 月のセキュリティ更新プログラム (月例)

https://blogs.technet.microsoft.com/jpsecurity/2018/08/15/201808-security-updates/

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

2018年 8月マイクロソフトセキュリティ更新プログラムに関する注意喚起

https://www.jpcert.or.jp/at/2018/at180034.html

IPA 情報処理推進機構

Microsoft 製品の脆弱性対策について(2018年8月)

https://www.ipa.go.jp/security/ciadr/vul/20180815-ms.html

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。